DC-6靶机

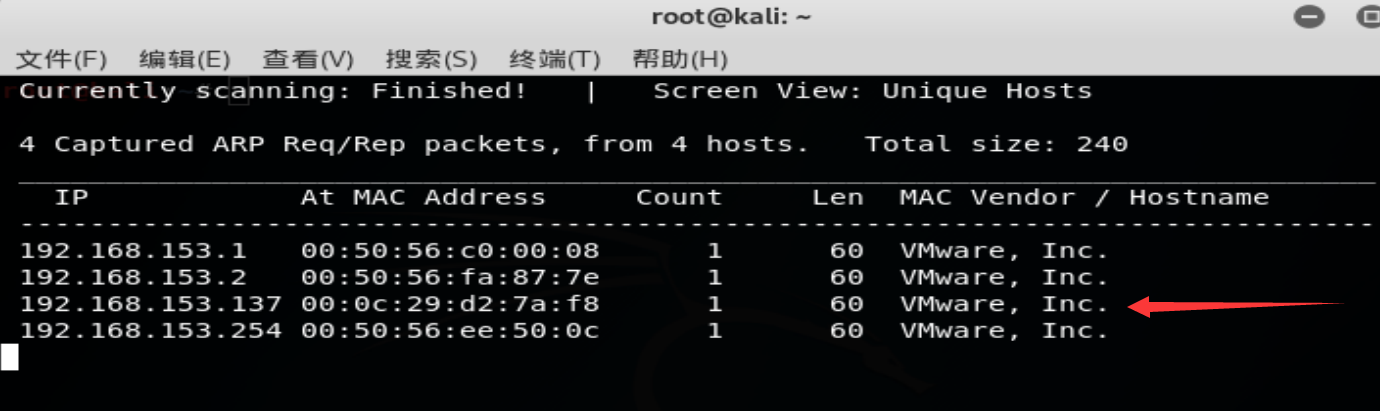

第一步、主机发现

我们设置靶机与kali均为.nat模式连接。

然后我们首先考虑获得靶机的IP地址。使用arp去发现内网存活主机,从而确定靶机IP为192.168.153.137。

1 | netdiscover -i eth0 -r 192.168.153.0/24 |

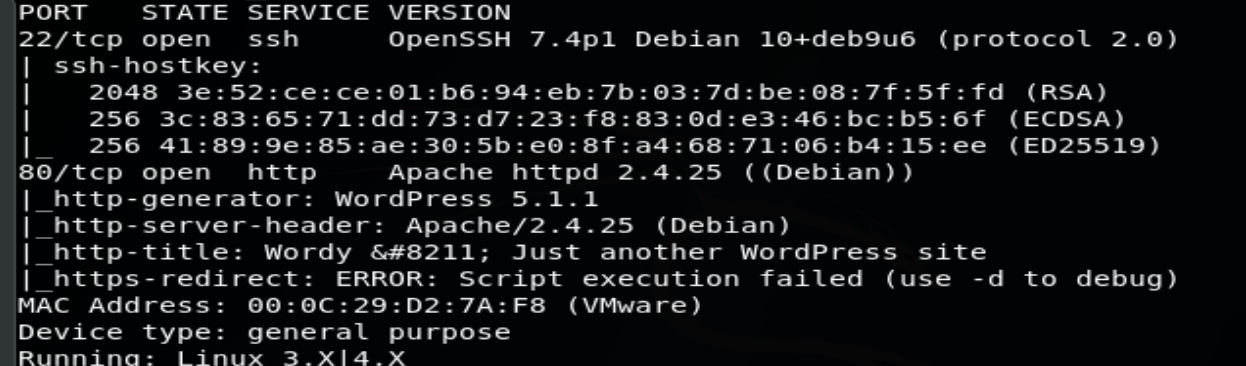

第二步、信息收集

我们使用神器nmap对靶机IP进行探测。

1 | nmap -A -p 1-65535 192.168.153.137 -T4 |

我们发现靶机开放了22端口和80端口。

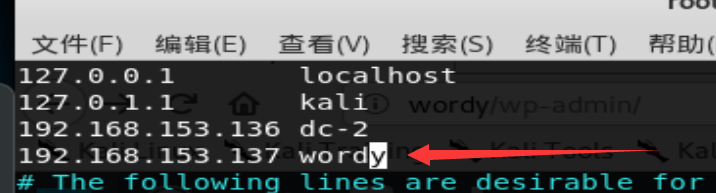

我们直接访问IP发现被重定向到了http://wordy。

我们编辑 /etc/hosts中的文件添加该域名

我们再次尝试访问192.168.153.137发现成功跳转,

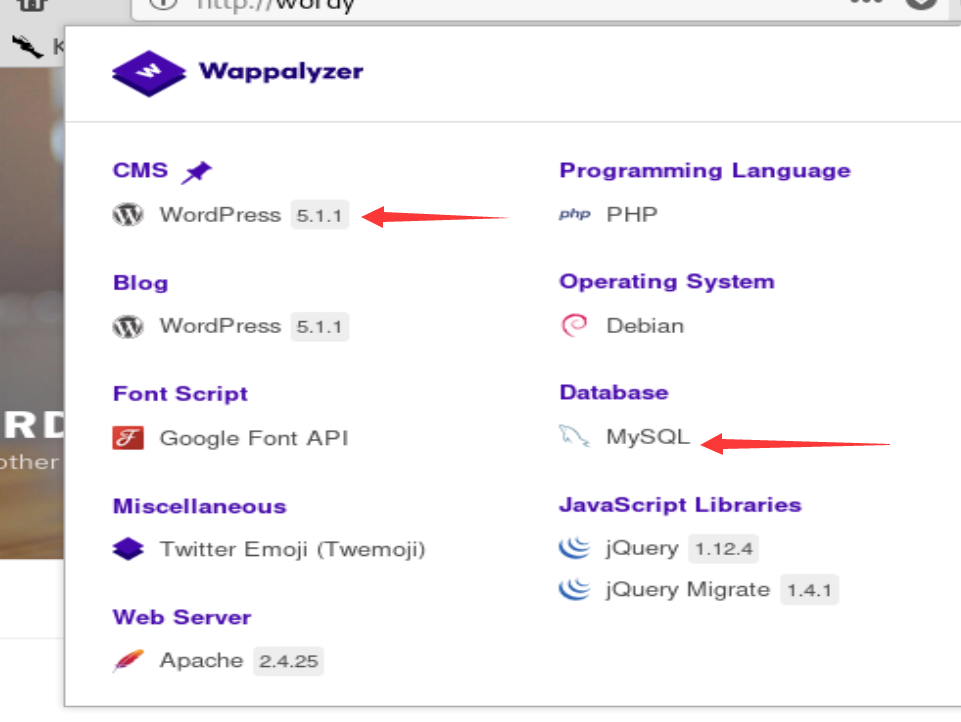

我们利用火狐自带插件进行指纹识别

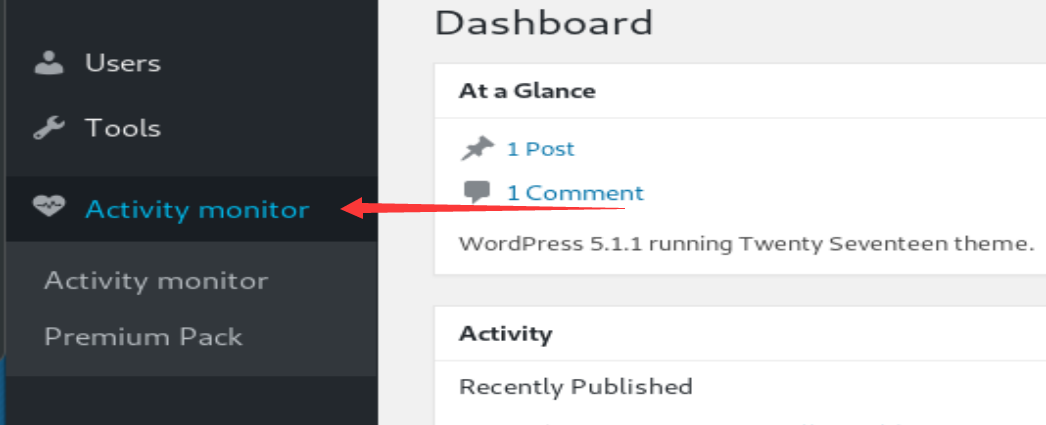

我们可以确定该cms为WordPress,且数据库为MYSQL

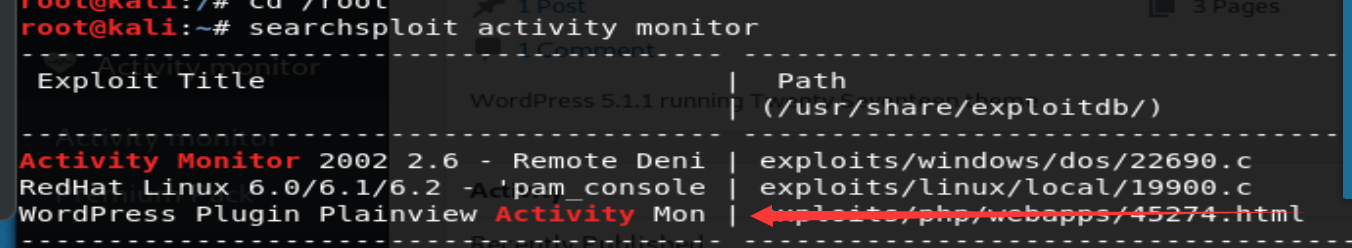

第三步、漏洞扫描

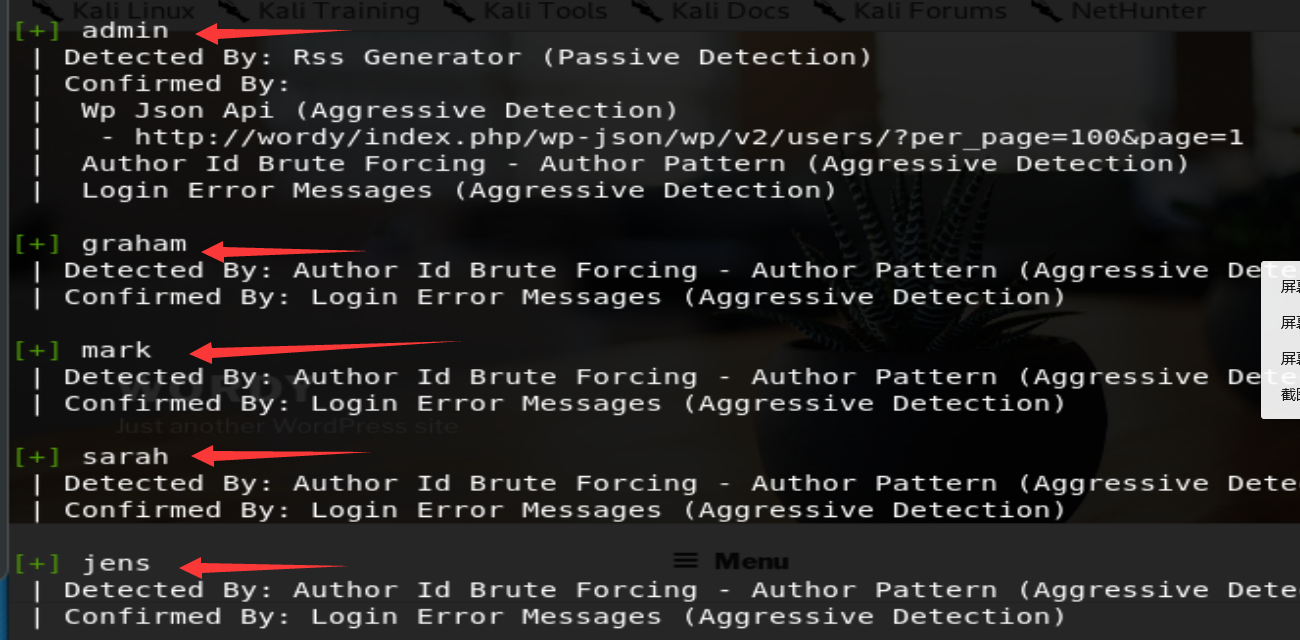

使用wordpress漏洞测试工具wpscan进行网站漏洞探测,wpscan是一款针对wordpress的黑盒漏洞扫描器,可以获得包括版本、主体、插件等信息。

1 | wpscan --url http://Wordy -u t |

通过扫描我们得到几个系统的用户名信息。我们接下来思考能否获得任一账号的密码。

第四步、漏洞利用

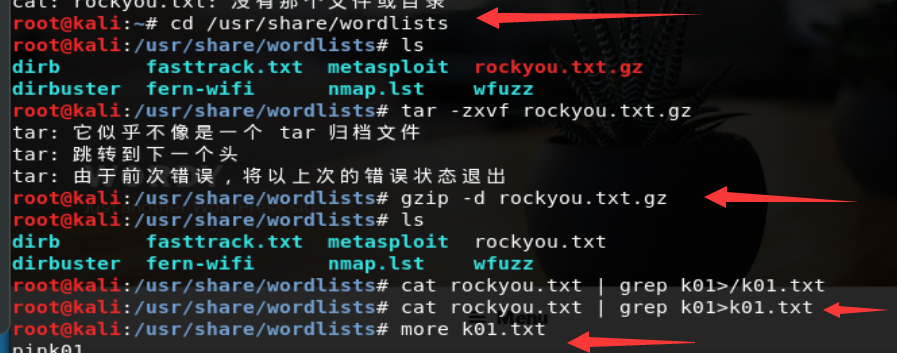

我们首先根据作者的提示,使用到kali里面的rockyou.txt字典

使用解压命令:

1 | gzip -d rockyou.txt.gz |

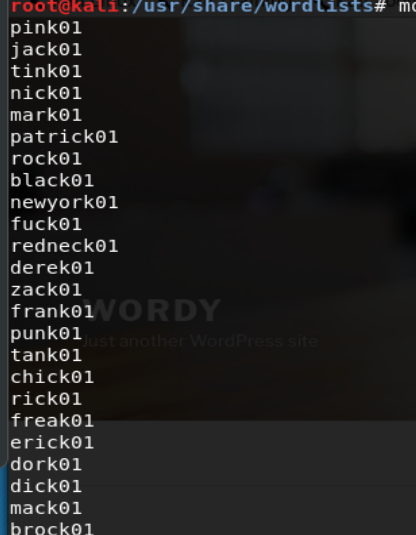

1 | cat rockyou.txt | grep k01>k01.txt |

将里面的k01的部分导出到dc6目录下面的passwords.txt

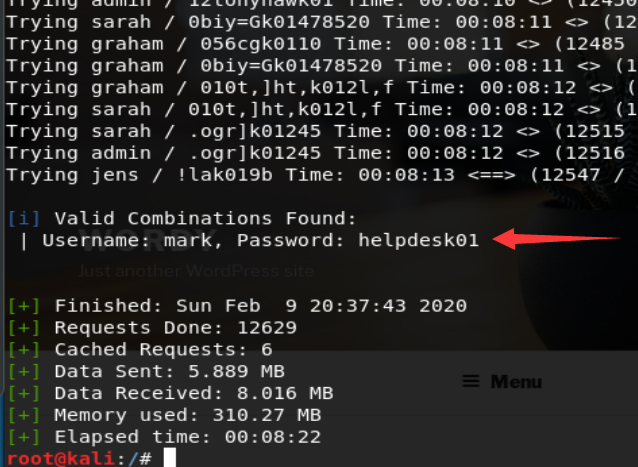

接着使用wpscan的暴力破解命令:

1 | wpscan --url wordy -u -p passwords.txt |

Author: Shu1L

Link: https://shu1l.github.io/2020/03/31/dc-6-ba-ji/

License: 知识共享署名-非商业性使用 4.0 国际许可协议